Now Reading: Wazuh ile Kritik Windows Olaylarını İzleme

-

01

Wazuh ile Kritik Windows Olaylarını İzleme

Wazuh ile Kritik Windows Olaylarını İzleme

Wazuh ile Kritik Windows Olaylarını İzleme ve E-posta Bildirimleri Oluşturacağız: Detaylı Rehber

Bu rehberde, Wazuh kullanarak Active Directory hesap/grup değişiklikleri, başarısız oturum açma girişimleri ve kritik sistem olaylarını nasıl izleyeceğinizi ve bu olaylara özel e-posta bildirimleri oluşturmayı adım adım anlatacağım. Ayrıca MITRE ATT&CK entegrasyonu, log analizi ve sorun giderme ipuçlarıyla süreci derinlemesine ele alacağız.

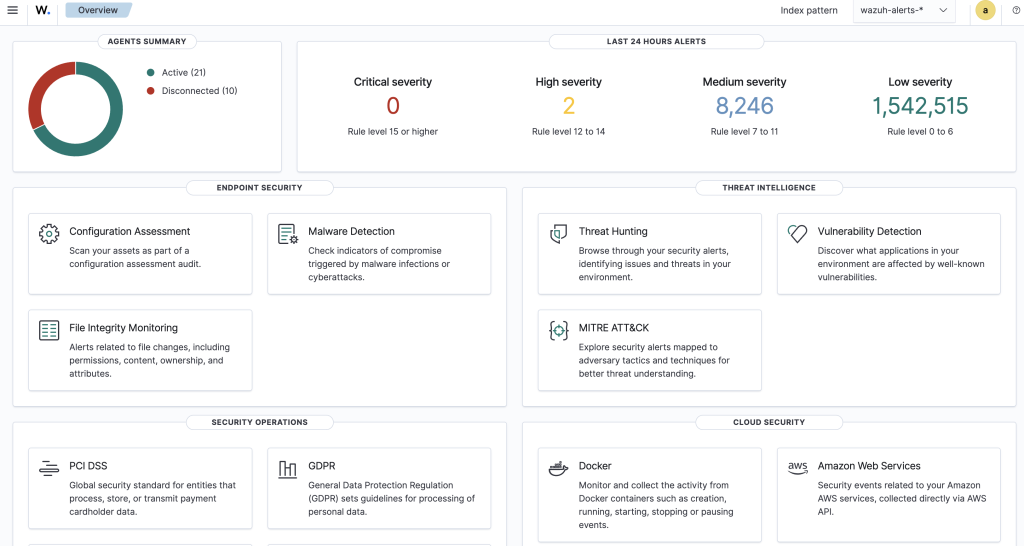

1. Wazuh Nedir ve Neden Önemli? 🔍

Wazuh, açık kaynaklı bir SIEM (Security Information and Event Management) ve XDR (Extended Detection and Response) çözümüdür. Aşağıdaki özellikleriyle kritik güvenlik olaylarını izlemede etkilidir:

- Log Toplama ve Korelasyon: Windows Event Loglarını merkezileştirir.

- Gerçek Zamanlı Tehdit Tespiti: Özel kurallarla saldırıları anında tespit eder.

- MITRE ATT&CK Entegrasyonu: Saldırı tekniklerini haritalandırır.

Neden Özel Kurallar?

- Hassas Grup Değişiklikleri: Domain Admins gibi yüksek yetkili gruplardaki değişiklikler.

- Bruteforce Saldırıları: Yoğun başarısız oturum açma girişimleri.

- Hesap Manipülasyonu: Yetkisiz hesap oluşturma/silme.

2. Adım Adım Kurulum ve Yapılandırma 🛠️

A. Temel Wazuh Kurulumu

- Wazuh Manager Kurulumu (Debian/Ubuntu):

curl -sO https://packages.wazuh.com/key/GPG-KEY-WAZUH

sudo mv GPG-KEY-WAZUH /usr/share/keyrings/wazuh-archive-keyring.asc

echo "deb [signed-by=/usr/share/keyrings/wazuh-archive-keyring.asc] https://packages.wazuh.com/4.x/apt/ stable main" | sudo tee -a /etc/apt/sources.list.d/wazuh.list

sudo apt update

sudo apt install wazuh-manager- Windows Agent Kurulumu:

- Wazuh Agent Windows Installer indirin ve çalıştırın.

- Manager IP’sini ekleyin ve kayıt işlemini tamamlayın.

B. local_rules.xml Dosyasını Özelleştirme

Dosya Yolu: /var/ossec/etc/rules/local_rules.xml

Örnek Kurallar:

<group name="local_rules">

<!--############### KRİTİK HESAP OLAYLARI ###############-->

<!-- Hesap Kilitleme -->

<rule id="100000" level="12">

<if_sid>60115</if_sid> <!-- Event ID 4740: Account Lockout -->

<options>alert_by_email</options>

<description>KRİTİK: $(win.eventdata.targetUserName) hesabı kilitlendi (IP: $(win.eventdata.ipAddress))</description>

<group>account_lockout</group>

<mitre>

<id>T1110</id> <!-- Brute Force -->

</mitre>

</rule>

<!-- Yeni Hesap Oluşturma -->

<rule id="100100" level="10">

<field name="win.system.eventID">4720</field>

<options>alert_by_email</options>

<description>YENİ HESAP: $(win.eventdata.targetUserName)</description>

<mitre>

<id>T1136</id> <!-- Create Account -->

</mitre>

</rule>

<!--############### PRIVILEGED GRUP DEĞİŞİKLİKLERİ ###############-->

<rule id="100200" level="12">

<field name="win.system.eventID">4732,4756</field> <!-- Group Membership Changes -->

<options>alert_by_email</options>

<description>KRİTİK: $(win.eventdata.targetGroupName) grubunda değişiklik</description>

<mitre>

<id>T1098.002</id> <!-- Domain Account Manipulation -->

</mitre>

</rule>

</group>C. E-posta Bildirimlerini Aktif Etme

Dosya Yolu: /var/ossec/etc/ossec.conf

<ossec_config>

<global>

<email_notification>yes</email_notification>

<email_to>gu******@***ma.com</email_to>

<smtp_server>smtp.gmail.com</smtp_server>

<smtp_port>587</smtp_port>

<email_from>wa**********@***ma.com</email_from>

<smtp_username>ma**@***ma.com</smtp_username>

<smtp_password>Şifreniz</smtp_password>

<smtp_authentication>starttls</smtp_authentication>

</global>

</ossec_config>3. Test ve Doğrulama Süreci

A. Manuel Olay Tetikleme (PowerShell)

Hesap Kilitleme Testi:

eventcreate /ID 4740 /L SECURITY /T FAILURE /SO Security /D "Test hesap kilitleme: Bruteforce tespiti"Admin Grubuna Üye Ekleme:

eventcreate /ID 4732 /L SECURITY /T SUCCESS /SO Security /D "Domain Admins grubuna yeni üye eklendi: TestUser"B. Logları İzleme

- Wazuh Manager Logları:

tail -f /var/ossec/logs/alerts/alerts.log | grep "alert_by_email"- Windows Agent Logları:

Get-Content -Path "C:\Program Files (x86)\ossec-agent\logs\ossec.log" -Wait4. MITRE ATT&CK Entegrasyonu

Wazuh kurallarınızı MITRE ATT&CK teknikleriyle eşleştirerek saldırıları daha anlamlı hale getirin:

- T1110 – Brute Force: Hesap kilitleme kuralları.

- T1098.002 – Domain Account Manipulation: Grup üyelik değişiklikleri.

- T1136 – Create Account: Yeni hesap oluşturma.

MITRE Matrisi:

| Teknik | Kural ID | Açıklama |

|---|---|---|

| T1110 (Brute Force) | 100000 | Hesap kilitleme alarmı |

| T1098.002 (Account Manip) | 100200 | Admin grubu değişikliği |

| T1136 (Create Account) | 100100 | Yeni hesap oluşturma |

5. Sık Karşılaşılan Hatalar ve Çözümleri 🔧

| Hata Mesajı | Neden | Çözüm |

|---|---|---|

ERROR: Invalid rule element | XML syntax hatası (eksik tag) | xmllint --noout local_rules.xml ile kontrol edin. |

Email gönderilemedi | SMTP ayarları hatalı veya port engelli | SMTP portlarını (587/465) açın ve kimlik bilgilerini doğrulayın. |

Rule ID conflict | Aynı ID birden fazla kuralda kullanılmış | Tüm ID’leri 100000-120000 arasında ve benzersiz yapın. |

6. İpucu

A. Frekans Bazlı Kurallar

5 dakikada 3’ten fazla başarısız girişi yakalayın:

<rule id="100500" level="10" frequency="3" timeframe="300">

<if_matched_sid>60105</if_matched_sid> <!-- Failed Logins -->

<options>alert_by_email</options>

<description>BRUTEFORCE: $(win.eventdata.ipAddress) IP'sinden yoğun giriş denemesi</description>

</rule>B. Dinamik Değişkenler

$(win.eventdata.targetUserName): Etkilenen kullanıcı adı.$(win.eventdata.ipAddress): Kaynak IP adresi.$(win.system.eventID): Olay ID’si.

Örnek E-posta Bildirimi

Konu: Wazuh Alert - KRİTİK: Administrator hesabı kilitlendi (IP: 192.168.1.100)

Detaylar:

- Rule ID: 100000

- Açıklama: KRİTİK: Administrator hesabı kilitlendi (IP: 192.168.1.100)

- Zaman: 2023-10-05 14:30:45

- MITRE Tekniği: T1110 (Brute Force)- Log Retention: Eski logları sıkıştırarak saklayın (örneğin,

/var/ossec/logs/archives). - Entegrasyonlar: Elasticsearch veya Splunk ile logları zenginleştirin.

- Otomasyon: Playbook’lar oluşturarak alarmlara otomatik yanıt verin (örneğin, IP engelleme).

Wazuh ile proaktif bir güvenlik postürü oluşturmak artık elinizde! 🛡️🔍